Hostwinds Tutorials

Zoekresultaten voor:

Inhoudsopgave

DNS instellen met Bind op uw server

Trefwoorden: Nameservers, DNS, Bind

In deze handleiding leert u hoe u een interne DNS instelt met Apache en bind. Hiermee kunt u privé-naamservers configureren en uw domein verbinden met uw server zonder een controlepaneel te gebruiken. U moet verbinding maken met uw server via SSH of een andere methode zoals VNC. Raadpleeg voor meer informatie over hoe u via SSH verbinding maakt met uw server Verbinding maken met uw server via SSH.

Om bind uit te voeren en door te gaan met deze handleiding, hebt u het LAMP stack geïnstalleerd op uw Hostwinds Server.

Uw DNS configureren

Stap 1. U moet de Bind9-pakketten installeren. U kunt dit doen door te rennen.

apt-get install -y bind9 bind9utils bind9-doc dnsutils

Stap 2. Zodra deze zijn geïnstalleerd, moet u bewerken dat u bent genoemd. Conf.Options-bestand, kunt u dit doen door NANO of uw favoriete teksteditor te gebruiken.

nano /etc/bind/named.conf.options

U moet uw IP-adressen toevoegen als "expediteurs" als u twee IPv4-adressen hebt, kunt u die gebruiken, of u kunt uw hoofd IPv4 en uw IPv6 gebruiken.U moet ook luisteren toevoegen {localhost;104.xxx.xxx.xx;};Uw hoofd-IP gebruiken.U kunt hieronder een voorbeeld van zien.

options {

directory "/var/cache/bind";

// If there is a firewall between you and nameservers you want

// to talk to, you may need to fix the firewall to allow multiple

// ports to talk. See http://www.kb.cert.org/vuls/id/800113

// If your ISP provided one or more IP addresses for stable

// nameservers, you probably want to use them as forwarders.

// Uncomment the following block and insert the addresses replacing

// the all-0's placeholder.

listen-on { localhost; 104.XXX.XXX.XX; };

forwarders {

104.XXX.XXX.XX;

2607:XXXX:XXXX:XXX::X;

};

//========================================================================

// If BIND logs error messages about the root key being expired,

// you will need to update your keys. See https://www.isc.org/bind-keys

//========================================================================

dnssec-validation auto;

auth-nxdomain no; # conform to RFC1035

listen-on-v6 { any; };

};

Stap 3. U moet DNS-zones toevoegen aan uw named.conf.default-zones met behulp van uw teksteditor:

nano /etc/bind/named.conf.default-zones

U moet twee zones toevoegen. De eerste zou zijn voor uw domein, example.com. De tweede zou zijn voor uw omgekeerde DNS, 104.xxx.xx.in-addr.arpa

zone "example.com" {

type master;

file "/etc/bind/db.example.com";

allow-update { none; };

};

zone "104.XXX.XXX.in-addr.arpa" {

type master;

file "/etc/bind/db.104";

allow-update { none; };

};

Stap 4. U moet de daadwerkelijke zonebestanden maken die u net hebt gebeld, dus laten we NANO gebruiken om dit db.example.com-bestand te bewerken

nano /etc/bind/db.example.com

Dit bestand zou er als volgt uit moeten zien, waarbij example.com wordt vervangen door het door u gewenste domein en het IP-adres door het door uw server geleverde

$TTL 604800

@ IN SOA ns.example.com. root.example.com. (

2; Serial

604800; Refresh

86400; Retry

2419200; Expire

604800 ); Negative Cache TTL

;

@ IN NS ns1.example.com.

ns1 IN A 104.XXX.XXX.XX

@ IN NS ns2.example.com.

ns2 IN AAAA 2607:XXXX:XXXX:XXX::X

@ IN A 104.XXX.XXX.XX

www IN CNAME example.com

U moet ook een ZONE-bestand maken voor uw omgekeerde DNS op dezelfde manier waarop u de DB.Example.com hierboven hebt gemaakt. Het bestand moet echter er zo uitzien

$TTL 604800

@ IN SOA ns1.example.com. root.example.com. (

2; Serial

604800; Refresh

86400; Retry

2419200; Expire

604800 ); Negative Cache TTL

;

@ IN NS ns1.example.com.

5 IN PTR ns1.example.com.

@ IN NS ns2.example.com.

10 IN PTR ns2.example.com.

Telkens wanneer u deze bestanden bijwerkt, moet u het serienummer verhogen. Het zou het beste zijn als je ook zeker exemplaar.com zou vervangen door de daadwerkelijke domeinnaam.

Stap 5. U kunt uw configuratie en zones controleren door deze opdrachten uit te voeren

named-check conf

named-checkzone example.com db.example.com

named-checkzone 104.XXX.XXX.in-addr.ARPA /etc/bind/db.104

Als de configuratie goed is, zal de naam-Check Conf niets terugkeren.

Als de zone goed is, retourneert de genoemde controle-zone uitgang op het volgende:

zone example.com/IN: geladen serie 10

OK

Stap 6. Zodra alle configuraties en zones uitchecken, moet u BIND9 opnieuw opstarten en inschakelen

systemctl restart bind9

systemctl enable bind9

Stap 7. Ten slotte moet u de server vertellen om de naam te controleren. Conf. U kunt dit doen door uw / etc / standaard / bindnummer te bewerken om de naam te controleren. conferentie

nano /etc/default/bind9

Het bestand zou er vergelijkbaar moeten uitzien:

OPTIONS="-u bind -c /etc/bind/named.conf"

Stap 8. Controleer de bind9-status op eventuele extra fouten

systemctl status bind9.service

Als het er zo uit zou moeten zien:

bind8.service - Berkeley Internet Name Domain (DNS)

Loaded: loaded (/usr/lib/systemd/system/bind9.service; enabled; vendor preset: disabled)

Active: active (running) since Thu 2018-11-15 21:57:23 UTC; 18h ago

Main PID: 23785 (named)

CGroup: /systemd/bind9.service

└─23785 /etc/default/bind9 -u bind -c /etc/bind/named.conf

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: command channel listening o...3

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com systemd[1]: Started Berkeley Internet Nam....

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: command channel listening o...3

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: managed-keys-zone: loaded s...1

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone example.com/IN: lo...0

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone 104.xxx.xxx.in-addr.ar...0

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: all zones loaded

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: running

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone example.com/IN: se...)

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone 104.xxx.xxx.in-addr.ar...)

Lijmrecords opzetten

Om je nameservers te voltooien, moet je naar je domeinregistrar gaan en 'Lijm Records' opzetten op je naamservers.Dit is waar u de nameserver-records aansluit op het IP van de nameservers.Hier is een voorbeeld van een domein dat is geregistreerd bij hostwinds om u te helpen dit in te stellen door het voorbeeld in deze handleiding te volgen.

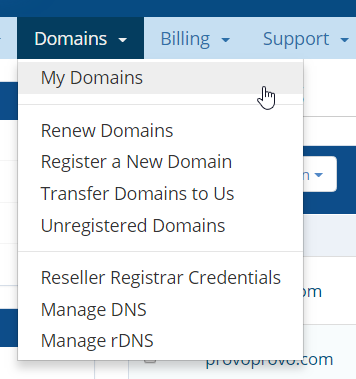

Stap 1. Selecteer in uw clientgebied de Domeinen vervolgkeuzelijst en selecteer Mijn domeinen van de vervolgkeuzelijst

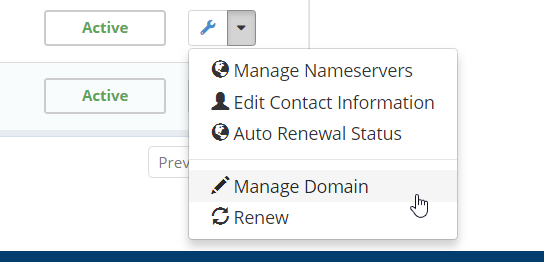

Stap 2. Selecteer de vervolgkeuzelijst naast het pictogram van de sleutel en kies ervoor Domeinen beheren.

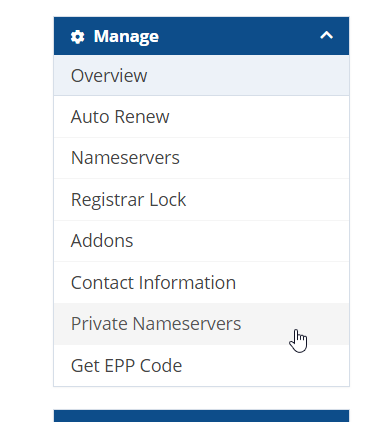

Stap 3. Aan de linkerkant in de Beheer doos, kies _Privé-naamserver_'

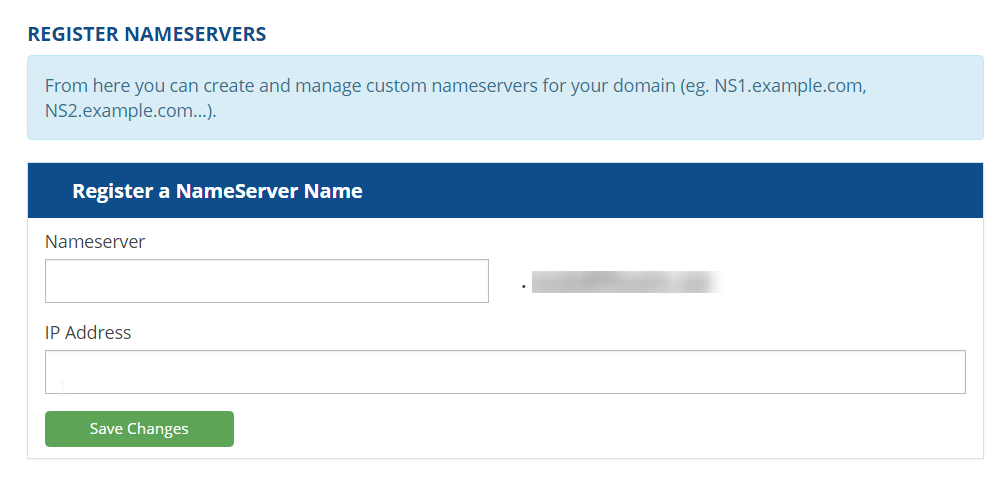

Stap 4. Hier invoert u de NS1.Example.com en NS2.Example.com en hun bijbehorende IP's

Uw domein testen

Zodra alle bovenstaande stappen voltooid zijn, moet u klaar zijn om te gaan! Om uw domein te testen, kunt u websites zoals WhatsMydns.com of de GRIG-opdracht gebruiken met SSH.

dig example.com ns

The output of this command should look like this:

; <<>> DiG 9.9.4-RedHat-9.9.4-61.el7_5.1 <<>> example.com ns

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 45516

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;example.com. IN NS

;; ANSWER SECTION:

example.com. 86400 IN NS ns1.example.com.

example.com. 86400 IN NS ns2.examplecom.

;; Query time: 2 msec

;; SERVER: 104.xxx.xxx.xx#53(104.xxx.xxx.xx)

;; MSG SIZE rcvd: 80

Een ander domein toevoegen

Om een ander domein toe te voegen, moet u een ander zonebestand toevoegen.

Hier is een voorbeeld van hoe dat zonebestand eruit zou zien voor ons extra zonebestand db.domain.com

$TTL 604800

@ IN SOA ns.example.com. root.example.com. (

2; Serial

604800; Refresh

86400; Retry

2419200; Expire

604800 ); Negative Cache TTL

;

@ IN NS ns1.example.com.

ns1 IN A 104.XXX.XXX.XX

@ IN NS ns2.example.com.

ns2 IN AAAA 2607:XXXX:XXXX:XXX::X

@ IN A 104.XXX.XXX.XX

www IN CNAME domain.com

Geschreven door Hostwinds Team / November 17, 2018